Keeper Security signs multi-year cybersecurity sponsorship with Williams Racing

Keeper Security, the leading provider of cloud-based zero-trust and zero-knowledge cybersecurity software, has announced a multi-year cybersecurity sponsorship with Williams Racing for the current Formula [more…]

Cinema: “Not Friends” a Thai masterpiece of twists and turns

Editor’s brief: What seems like a teen movie is an amazing story, full of twists and turns. A story of high school kids, their love [more…]

Shure introduces the compact dual-channel direct-to-phone lavalier MoveMic in Singapore

For most of us who are content creators and journalists, recording devices are crucial, such as recorders, smartphones, cameras, and yes, microphones. Some of the [more…]

Synopsys Report: 74% of Codebases Had High-Risk Open Source Vulnerabilities, Up 54% Year Over Year

Leading software integrity business Synopsys released its latest annual “Open Source Security and Risk Analysis (OSSRA)” report recently with some findings on commercial codebase adoption [more…]

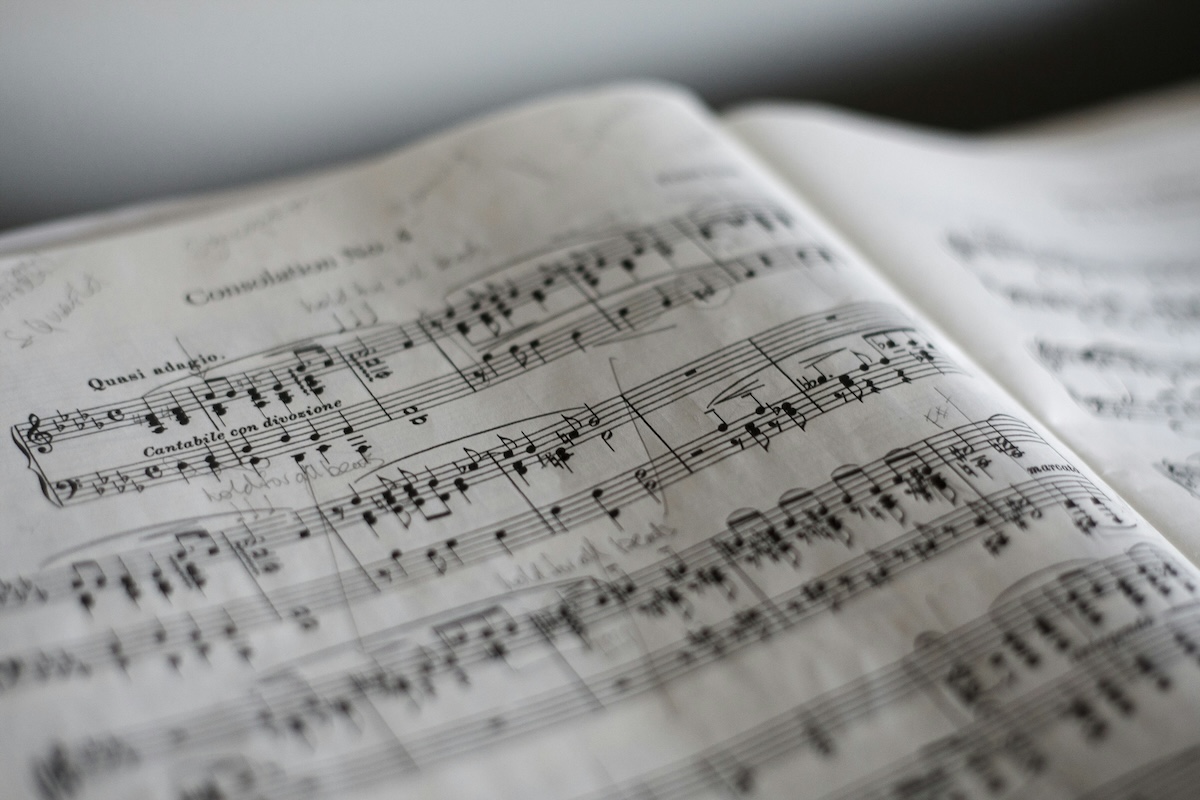

Music accompaniment for anyone with the LiberLive C1 stringless guitar

Many of us have dreams of becoming a singer or a musician, or both. But not all of us have the inclination, time, or finances [more…]

Photography is about life and patience, through the Fujifilm lens

I have been a photographer since the 1970s, from the analog film world, first with a Minolta X300 SLR (single lens reflex), then moved on [more…]